学术咨询服务正当时学报期刊咨询网是专业的学术咨询服务平台!

发布时间:2019-09-27 17:59所属平台:学报论文发表咨询网浏览: 次

摘要:近年来,社交网络发展非常迅速,层出不穷的社交应用给用户带来了全方位的服务模式,人们在享受便利的同时也面临着数据泄露的风险。因此社交网络的数据隐私保护具有很大的研究意义。文章对社交网络隐私保护技术发展现状进行分类概括。 关键词:社交网络

摘要:近年来,社交网络发展非常迅速,层出不穷的社交应用给用户带来了全方位的服务模式,人们在享受便利的同时也面临着数据泄露的风险。因此社交网络的数据隐私保护具有很大的研究意义。文章对社交网络隐私保护技术发展现状进行分类概括。

关键词:社交网络;隐私保护

0引言

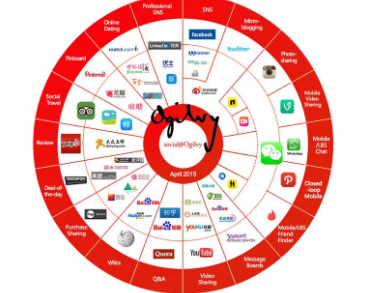

随着移动互联网的飞速发展,各种移动通讯应用和社交网络也日趋流行,社交已经不仅仅局限于以交友为目的的行为了,游戏社交,购物社交等社交形式的多样化也使社交数据爆发性增长,但是数据泄露的事故也比比皆是。国外最大的社交平台Facebook曾多次被曝信息泄露,今年十月,谷歌也因信息泄露事件宣布将收紧数据分析政策。如何对用户的社交信息中的敏感信息有效的保护起来还有很大的发展空间。

本文针对不同的数据类型的隐私保护技术发展来进行分类总结。社交网络数据的隐私保护是针对原始的网络数据进行一些人为操作,如增删或修改一部分,使攻击者无法获取用户的敏感信息,避免信息泄露。只有进行处理后的数据才能对外公布,当然在保护用户的敏感信息的同时使处理后的信息仍具有一定的可用性也是衡量数据匿名的一个重要因素。

1关系型数据

目前针对关系型数据的隐私保护研究已经取得了很多成果。2002年SweeneyL[1]等人首次提出k-匿名模型。k-匿名的主要思想是使集合中每一个元素都有至少其他k-1个元素与之相似,这样精准地确定某一个元素的概率都小于1/k。但是k-匿名存在对敏感信息没有进行限制的缺陷,无法抵御同质攻击以及背景知识攻击。因此Machanavajjhala[2]等人提出l-多样性模型,针对敏感信息进行隐私保护,该模型使数据集匿名组中的元素每一个敏感属性值都有其他至少l-1个与之相似。从而使敏感信息泄露的概率小于1/l。

随后NinghuiLi[3]等人针对相似性攻击提出了t-Closeness模型。此外,针对关系型数据的隐私保护也常采用聚类的方法,将聚类和其他的匿名手段结合起来,使数据能够抵御不同类型的攻击。如基于聚类的k-匿名技术[4],基于聚类的l-多样性技术[5]。

2图结构数据

相比较关系型数据,图结构数据的隐私保护研究更有难度。因为关系型数据中的记录是独立存在的,相互之间没有联系,而对于图结构数据,不仅要考虑数据本身的语义信息,还要考虑用户之间的相关性和结构信息,其次很难对攻击者已知的辅助信息进行建模。因此,关系数据的匿名化技术不能直接套用在图数据的隐私保护方案中,研究人员针对此图结构设计了有效地保护手段。

2.1基于k-匿名的保护方案

k-匿名技术已被广泛应用于匿名化关系数据中,在图数据的隐私保护中很多研究者仍然引用k-匿名的技术思想将其拓展应用于图数据中。Zhou和Pei[6]提出k-近邻匿名,该方法将所有结点具有相似邻居结点(一跳邻居结点)提取出来编码并且分在同一组内,直到每个组至少有k个结点组成。然后将每个组匿名化使得同一组内的任何结点都有至少k-1个同构邻居结点,该方法能够有效地抵御邻域攻击。

Liu和Terzi[7]针对度攻击提出了k-度匿名算法,使图中每个结点都有其他至少k-1个结点与其度数相同。该方法首先构造一个k-度匿名序列,根据该序列构建匿名图,然后将匿名图与原图进行匹配调整边,使图结构的数据可用性最大化。Zou[8]等人同时考虑到领域攻击、度攻击、子图攻击等多种攻击方式,为了能够同时抵御这些攻击,他们提出k-自同构,使得图中每个结点都有其他k-1个对称的结点,此外他们提出了图分割,块对齐和边缘复制三种技术手段用于实现k-自同构。

随后Cheng[9]等人提出与之有些相似的k-同构,用于抵御结构攻击,k-同构是将一个图划分并匿名成k个不相交的子图,使得所有的子图都是同构的。Yuan[10]等人从语义和结构信息的角度分析研究,针对语义和结构上设计了不同的技术来实现图结构的k-匿名。

2.2差分隐私保护方案

为了解决大多数以匿名为基础的隐私保护模型由于均需特定的知识背景而不能对隐私保护的强度进行量化分析的局限性,Dwork[11]等人提出差分隐私模型,该模型是通过对数据添加随机噪声使数据失真,从而隐藏用户的敏感信息,使攻击者无法精准识别某一条记录。随后提高发布统计数据的可用性以及算法的效率问题,研究人员做出了很多成果。Sala[12]等人提出Pygmalion差分隐私图模型,Pygmalion选取社交图中需要进行隐私保护的相关结点以及相邻结点,引入噪声从而构造出一个符合度约束条件的社交网络结构。

Proserpio[13]提出了一个用于研究差异化私有数据分析和发布的通用平台。Sommer[14]等人根据差异隐私框架对基于临近社交网络设置的用户进行匹配,能够准确地匹配类似的用户,并且使攻击者无法推断用户信息。差分隐私保护虽然能够有效地保护用户社交关系,但是主要是基于攻击者已掌握攻击对象的某些信息,因此在设计隐私保护算法之前要合理评估攻击者的能力。

2.3基于聚类保护方案

基于聚类的隐私保护手段也是图数据的主流保护技术之一。聚类的核心思想就是分组泛化。Hay[15]等人提出基于结点聚类的匿名技术,该算法将同类别的至少k个结点聚合成一个超级结点,两个超级结点之间的所有边聚合成一条超边,从而将超级结点内的用户结点与关系匿名处理。Bhagat[16]等人设计了一个交互式面向查询的匿名化算法,根据用户属性将图分割聚类。基于聚类的匿名方案虽然能够有效地抵制攻击者精准定位用户结点,但是改变了原本的图结构,降低了数据的可用性。

2.4随机游走保护方案

Mittal[17]等人提出了一种基于随机游走的边匿名隐私保护技术。该方法中,i与j之间的边被i与u代替,则u即是从j开始的随机游走的目的地。彭恩伟[18]提出一种基于随机游走的属性信息隐私保护方案,能够有效抵御敏感信息泄露的问题。

随后Liu和Mittal[19]提出了一个LinkMirage系统,把用户的社交关系图作为输入,通过随机游走算法来混淆用户的社交关系结构图,从而保护社交网络正常运作。近年来,随着物联网,移动互联,云计算,数据挖掘,人工智能等新技术的应用不断孵化[20],信息时代发展的越来越快。而数据是信息时代发展的重要载体,庞大的数据如同一座矿山,数据挖掘与隐私保护的博弈也是技术发展的较量。社交网络数据的隐私保护技术研究还面临着很多新的挑战,还存在着很多问题有待进一步研究。

参考文献:

[1]L.Sweeney.k-ANONYMITY:AMODELFORPROTECTINGPRIVACY[J].InternationalJournalofUncertaintyFuzzinessandKnowledge-BasedSystems,2002,10(05):557-570.

[2]MachanavajjhalaA,KiferD,GehrkeJ.L-diversity:Privacybeyondk-anonymity[C]//InternationalConferenceonDataEngineering.IEEE,2006:24-24.

[3]NinghuiLi,TianchengLi,SureshVenkatasubramanian.tCloseness:PrivacyBeyondk-Anonymityandl-Diversity[C]//IEEE,InternationalConferenceonDataEngineering.IEEE,2007:106-115.

相关论文范文阅读:社交网络背景下科学论文的传播方式探究

社交网络作为近年来蓬勃发展的公众新媒体信息沟通平台,缩短了人与人之间的沟通距离、加速了信息传播,科学论文作为信息传播中的分支,通过科研工作者及大众的应用、传播实现了科学论文在社交网络中影响力的不断扩大。

转载请注明来源。原文地址:http://www.xuebaoqk.com/xblw/4616.html

《社交网络数据隐私保护技术综述》